Nachdem ich nun eine neue Wohnung in Deutschland habe stand ich auch wieder vor dem Problem, dass ich meinen Internetzugang neu “regeln” musste (die Router in UK basieren auf Annex A und Deutschland hat Annex B). Nach ausgiebigen Produktvergleichen waren zwei SoHo Router (mit Firewall) in meiner Endauswahl. Beide Modelle hätten jeweils etwas mehr als 300 € gekostet. Leider hätte ich selbst bei den 300 € Routern noch Abstriche im Funktionsumfang hinnehmen müssen. Daher habe ich mich auf die Suche nach einer bezahlbaren Alternative gemacht – und bin fündig geworden.

Astaro Firewalls (die Software) ist für Privatanwender für bis zu 50 IP’s frei (sollte reichen). Da mir das Produkt sowieso gut gefällt (hab ich schon in meinem Testlab im Einsatz) blieb nun also nur noch das Problem der Hardware. Die Firewall soll 24 / 7 laufen und somit möglichst wenig Strom brauchen – zudem wäre es nicht schlecht, wenn das Gerät möglichst leise / unhörbar ist.

Nach ausgiebigem Preisvergleichen habe ich mir folgende Teile (bei Atelco) bestellt:

- MSI IM-945GSE (lüfterloses Mainboard mit zwei NIC’s)

- 2GB Kingston SO-Dimm PC5300/667

- Samsung HM251JI (geht auch kleiner, war aber die günstigste von Samsung – und ich mag Samsung 😉 )

- JCP Mini-ITX Gehäuse, 60W ext. PSU, schwarz

Das ganze hat zusammen 321 Euro gekostet:

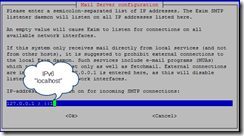

Die Installation der Software war in wenigen Minuten erledigt – da mir das Webinterface schon bekannt ist, war auch die Konfiguration kurz darauf abgeschlossen (auch Astaro Anfänger sollten das in sehr kurzer Zeit hin bekommen).

Das Beste ist, die Box braucht bei mir im normalen Betrieb nicht mal 20 W – und das obwohl ich hier nun eine absolut vollwertige Firewall stehen habe, die einem alles bietet was man so brauchen kann 😀 – hören tut man von der Box natürlich auch nichts (hat ja keine Lüfter).

P. S. (1) Ich hatte zuhause noch eine Riser Card und NIC – die steuern jetzt meine DMZ an

P. S. (2) Zur Installation der Astaro muss zwingend ein CD Laufwerk angeschlossen werden – das sollte man also noch zuhause herum liegen haben.

zu P. S. (2):

wenn das Bord von USB Mass Storage booten kann, tut es auch ein USB Stick zum Installieren der Astaro Software. Hat den Vorteil, dass man den Stick gleich nach der Installation „re-usen“ kann, indem man dort sein Konfig-Backup drauf speichert und beim Start der ASG rein gesteckt. Dann wird die Konfiguration von USB Stick eingespielt und übernommen. Bei der kommenden ASG V8 (public BETA läuft!) funktioniert das ganz schon während der Installation, d.h. Software und Konfig (wenn auf dem Stick) werden in einem Rutsch installiert:

http://www.astaro.org/astaro-beta-versions/asg-v8-public-beta/31768-beta-update-7-911-release-download-information.html

Danke, das werde ich bestimmt mal brauchen können.

Hello,thanks for the article. Informations are very exciting and saved me many time which I spend on something else instead of searching 🙂 Thank you

Hi!

Ich habe auf der Suche nach einer Hardware-Firewall/einem Secure Gateway für zu Hause Deinen Blog gefunden.

Dieser Artikel ist sehr interessant, aber lohnt es sich Stand heute noch, sich die Firewall selbst zu bauen, mal abgesehen davon, dass man besser weiss, was drin ist?

Ich habe dieses schicke Gerät gefunden und es macht auf mich einen guten Eindruck, ist für 130 Euro bis 150 Euro zu haben:

http://www.zyxel.ch/de/products/zyxel-zywall-usg-20/

Da Du wesentlich fitter im Bereich Security bist als ich, wäre es toll, wenn Du mir Deine Meinung zu meiner Frage und zum Gerät mitteilen könntest.

Danke Dir! =)

Viele Grüsse!

Hi,

es kommt darauf an was du machen möchtest und was du schützen willst. Für den normalen power-user mit gesundem Misstrauen reicht wohl auch ein normaler Router. Zyxel war dabei nie so richtig mein großer Freund (eher subjektiv). Ich habe in solchen Fällen immer auf die Dray Tek Produkte gesetzt.

Hi!

Also Zyxel habe ich jetzt nicht als soooo schlecht im Kopf, aber ich hatte vor Jahren nur einen Router von denen, daher kann ich das nicht so gut beurteilen.

Wünschenswert ist die eierlegende Wollmilchsau, die nix kostet. Aber die gibt es ja nicht! 🙂

Was ich mir grob vorgestellt habe, ist, da NSA. Prism und Co. so gerne rumschnüffeln, ein System, mit dem ich mich besser vor Überwachung schützen kann. Am Liebsten wäre mir ein Gerät, was sich mit einem TOR-Netzwerk verbindet, so dass ich nicht mehr so gut ausfindig zu machen bin.

Keine Sorge, ich habe nichts Illegales vor, aber mich nervt es einfach nur, dass ich mit heruntergelassenen Hosen durch das Internet muss.

Aktuell verwende ich einen anderen Browser (Whitehat Aviator, basiert auf Chromium) und das PlugIn ZenMate, so dass ich mich schon etwas entspannter im Netz bewege. Lieber wäre mir aber, mich über einen VPN-Tunnel nach Hause zu verbinden und von dort aus durch ein TOR-Netz im Internet zu surfen.

Zudem möchte ich den Traffic in meinem LAN besser im Griff haben.

Momentan steht dort ein Server mit einem installierten ESX und diversen Windows Maschinen. Des Weiteren eine Synology Diskstation (die schon ab und an Tunnel spielt), mein PC, Arbeitslappi und diverse Mobile Devices. Was im Netz hin und her flitzt, bekomme ich nicht großartig mit. und dies würde ich gern etwas mehr regulieren, durch eine Firewall von Aussen und eine Application-Firewall von Innen. Wenn das Gerät noch VPN via IPSec und noch diverse andere Security Features anbietet, umso schöner.

Dass das ein Mordsaufwand wird, bis das alles läuft, ist mir bewusst! 🙂

Ausserdem kann ich mit einem Gerät, welches Firewall und Secure Gateway ist, besser Kundenszenarien nachstellen bzw. besser lernen als auch verstehen, wie was funktioniert. Schliesslich hängen die Kunden nicht an einer Fritz!Box, sondern an entsprechenden Appliances.

Tipps, Meinungen und Ratschläge sind gern gesehen!

Danke! 🙂

Viele Grüsse!

Hi! Wie gesagt, meine Wahl für Draytek ist eher subjektiv gesteuert gewesen. Ich hatte vor Jahren mal ein Zyxel Produkt und mochte deren GUI überhaupt nicht…

Dein Ziel es der NSA & Co möglichst schwer zu machen kann ich mehr als verstehen. Ich würde den Aufbau hier aber etwas verändern um auch eine nutzbare Umgebung zu behalten:

1. Firewall / SoHo Router bei dem nur explizit geöffnete Ports / IP’s nach draussen kommen.

2. TOR-Proxy (z. B. in einem Rasberry PI) der als Proxy für den Netz fungiert

3. Ein switch Proxy Plugin in deinem Browser mit dem du auf TOR Umstellen kannst wenn du es möchtest

Durch diesen Aufbau machst du deine Umgebung recht dicht – wenn du ganz gemein sein möchtest kannst du noch einen honeyPot auf einem weiteren RasberryPi einbauen. Gleichzeitig kannst du deine Umgebung auch ohne zu große Einschränkunen für dich und die Performancen nutzen.

VPN, auch via IPSec, bieten an sich alle SoHo Produkte. Das sollte daher kein Problem sein und ist m. E. ohnehin ratsam insbesondere wenn man sich in öffentliche unverschlüsselte WLans hängt um mal kurz die Mails zu checken etc.

Hi Johannes,

sorry, ich hatte einiges zu tun und konnte mich nur sporadisch mit dem Thema auseinander setzen.

Ich habe mich jetzt für eine „Standard-Lösung“, die allerdings völlig oversized ist, entschieden und für etwas über 300 Euro erworben:

Astaro Security Gateway 320 (gebraucht und etwas aufgerüstet)

Sieht aus wie diese Kiste, nur in dunkelgrau:

http://www.astaro.com/en-us/node/11424

Ich habe auch eine weitere Anleitung für eine Bastel-Lösung gefunden, die Komponenten hätte mich aber genauso viel gekostet. Nun warte ich darauf, dass die Pizza-Schachtel verschickt wird.

Gespannt bin ich, wie die Lüfter sind. Sollten die zu laut sein, werden die ersetzt.

Die Konfiguration des SGs soll wohl nicht so schwer sein, aber das werde ich die Tage feststellen.

Wie sich meine Planung umsetzen lässt, die noch nicht in trockenen Tüchern ist, wird sich zeigen.

Ich danke Dir auf jeden Fall für die Infos und die Unterstützung!

Viele Grüsse aus MUC!

Stephan