Bis vor kurzem war das Verschlüsseln von Mails eher eine Sache für Nerds und große Firmen. Ich zumindest konnte wenige meiner nicht-IT-Freunde davon überzeugen Nachrichten verschlüsselt zu übertragen. Dank PRISM wird das langsam besser. Immer mehr meiner Bekannten fragen mich wie man seine Mails schützen kann. Zum Glück ist die Technik dafür sehr ausgereift und zwischenzeitlich auf vielen Endgeräten verfügbar. Wenn man sich ran hält ist das ganze auch in ca. 5 Minuten erledigt.

Schritt 1 – Wir brauchen ein Zertifikat

Viele Wege führen hier zum gewünschten Ziel. Für eine reine private Nutzung würde ich jedoch den einfachsten Weg wählen und ein Klasse 1 Zertifikat (die meist kostenlos sind) beantragen. Höhere Klassen bedingen eine Identitätsprüfung und kosten damit mehr Zeit und natürlich auch Geld (Klasse 2 Zertifikate kosten ca. 60 – 100 € und sind i. d. R. 2 Jahre gültig). Ich habe mich für mein HowTo für StartSSL und deren kostenloses Klasse 1 Zertifikat entschieden.

Nachdem man das Einstiegsformular ausgefüllt hat bekommt man das entsprechende Zertifikat für die hinterlegte Mail ausgestellt. Dieses Zertifikat wird auch gleichzeitig dafür verwendet um sich an der Seite anzumelden.

Technisch wird der private Schlüssel im Browser generiert und liegt somit dem Anbieter nicht vor. Die NSA sollte somit nicht auf direktem Weg einen Zweitschlüssel bekommen…

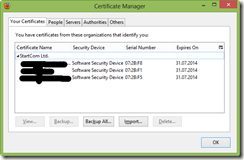

Hat man das Zertifikat nicht mit dem Internet Explorer generiert, so wird dieses auch nicht automatisch in den Zertifikatsspeicher des Betriebssystems geladen. Um dies z. B. im Firefox nachzuholen, öffnet man dort das Optionsmenü – wählt dort Erweitert aus und wechselt auf den Reiter Verschlüsselung. Über Zertifikate anzeigen, kann man sich diese ausgeben lassen und dann recht komfortabel exportieren:

Die exportierten Zertifikate kann man direkt auf einen USB Stick kopieren und als Backup an einem sicheren Ort hinterlegen. Gleichzeitig klickt man die Erstellte Backup Datei (Endung ist *.p12) doppelt an und befördert das Zertifikat auch in den Windows Schlüssel Manager.

Schritt 2 – Zertifikat Verwenden

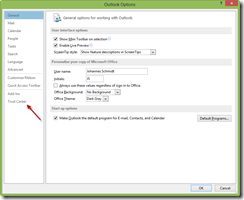

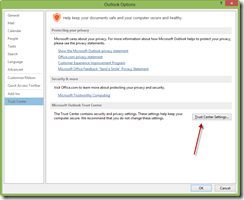

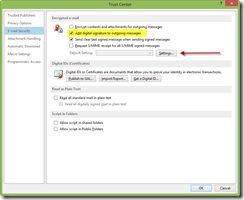

Schritt 2.1 – Outlook 2013

Nachdem das Zertifikat in Windows eingebunden wurde, ist es mit wenigen Klicks auch für die Verwendung in Outlook bereit. Hierzu wählt man Datei – Optionen – und wechselt dann in das Trust Center (ist das ist Deutsch Vertrauens Center?). Von dort aus geht es über die Einstellungen links unten direkt an den Ort an den wir wollen – die E-mail Sicherheit. Ein weiteres Mal wählt man Einstellungen und wählt hier aus der drop down Liste sein Zertifikat aus. Das wars schon. Ab jetzt kann man mit jedem Zertifikatsinhaber dessen öffentlichen Schlüssel man besitzt verschlüsselt Mails austauschen.

Schritt 2.2 – iPhone

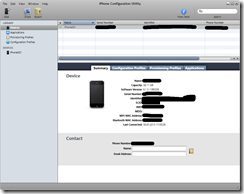

Produkte von Apple und Google können bereits ab Werk ebenfalls mit S/MIME arbeiten. Hierzu muss man den exportierten Schlüssel jedoch auf das Endgerät bekommen. Der unsicherste Weg wäre, es sich einfach zu mailen… (geht aber technisch auch). Der für das iPhone richtige Weg geht über ein von Apple bereitgestelltes Tool – das iPhone-Konfigurationsprogramm.

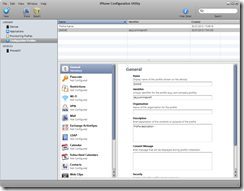

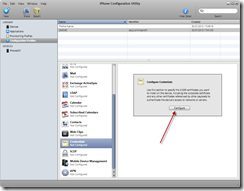

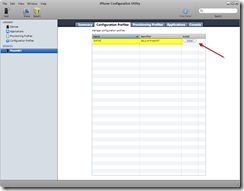

Nachdem Ihr iPhone in der Liste erscheint wählen Sie dieses aus und gehen zu dem Reiter “Konfigurationsprofil”. Wählen Sie danach Datei – Neues Konfigurationsprofil und geben Sie in dem sich öffnenden Fenster einen frei wählbaren Namen und Identifier für das Profil ein. Danach wechseln Sie auf die Option Zertifikate und fügen dieses hinzu. (Es werden alle Zertifikate im Zertifikatsspeicher von Windows angezeigt – das kann ggf. etwas unübersichtlich sein). Nun wechseln Sie in der linken Navigationsleiste zurück zu Ihrem iPhone, wählen dort den Reiter Konfigurationsprofile und klicken hinter dem soeben erstellten Profil auf installieren.

P. S. Das Tool ist an sich dafür gedacht Konfigurationsprofile zu erstellen die man auf viele Geräte verteilen kann. Es kann also z. B. auch dafür verwendet werden um neuen Geräten auf einen Schlag alle notwendigen WLan’s der Familie bekannt zu machen etc.

Auf dem Endgerät selbst aktiviert man S/MIME wie folgt: Einstellungen – “Mail, Kontakte, Kalender” und dort wählt man seine Mailbox aus und danach direkt wieder. Auf der darauf folgenden Seite ganz unten kann man S/MIME aktivieren und danach das dafür zu verwendende Zertifikat auswählen (wenn man mehr als eines hat).